Lỗ hổng nghiêm trọng trong Outlook định danh CVE-2023-23397 ảnh hưởng đến tất cả các phiên bản Microsoft Outlook từ 2013 đến mới nhất. Microsoft cho biết họ đã có bằng chứng cho thấy những kẻ tấn công đang khai thác lỗ hổng này. Lỗ hổng này có thể được thực hiện mà không cần bất kỳ sự tương tác nào của người dùng, bằng cách gửi một email có chứa mã độc sẽ tự động kích hoạt khi được máy chủ email truy xuất.

Được biết đến như một cuộc tấn công chuyển tiếp New Technology LAN Manager (NTLM) (bộ giao thức bảo mật của Microsoft), cho phép kẻ tấn công lấy mật khẩu Windows của người dùng bất kỳ và sử dụng nó trong một cuộc tấn công thường được gọi là “Pass The Hash”(vượt qua hàm băm). Công ty bảo mật Rapid7 chỉ ra rằng, lỗ hổng này ảnh hưởng đến các phiên bản Outlook tự lưu trữ như ứng dụng Microsoft 365 dành cho doanh nghiệp. Còn các dịch vụ trực tuyến do Microsoft lưu trữ như Microsoft 365 thì không dễ bị tấn công.

Một lỗ hổng zero-day khác đang bị khai thác định danh CVE-2023-24880. Đây là một lỗ hổng bỏ qua tính năng bảo mật trong Windows SmartScreen. Việc khai thác lỗ hổng này khá dễ dàng và không yêu cầu đặc quyền đặc biệt, nó chỉ yêu cầu một số tương tác của người dùng và không thể được sử dụng để truy cập vào thông tin hoặc quyền riêng tư. Tuy nhiên, lỗ hổng có thể cho phép mã độc khác chạy mà không bị phát hiện bởi trình kiểm tra của SmartScreen.

Lỗ hổng này cho phép kẻ tấn công tạo ra các tệp có thể vượt qua hệ thống phòng thủ Mark of the Web (MOTW). Các biện pháp bảo vệ như SmartScreen và Protected View trong Microsoft Office dựa trên MOTW nên kẻ tấn công dễ dàng phát tán phần mềm độc hại qua các tài liệu được tạo thủ công.

Cũng trong bản vá lần này có lỗ hổng nghiêm trọng định danh CVE-2023-23392 đang bị tích cực khai thác. Lỗ hổng với điểm CVSS 9.8 này cho phép kẻ tấn công có thể thực hiện mã độc tùy ý ở cấp hệ thống mà không cần thao tác người dùng. Các hệ thống bị tấn công đòi hỏi thỏa mãn một số điều kiện như đã bật HTTP/3 và được thiết lập sử dụng bộ đệm I/O. Tuy nhiên đây là những thiết lập tương đối phổ thông đối với Windows 11 và Windows Service 2022.

Một lỗ hổng nghiêm trọng khác với điểm CVSS 9.8 nằm trong Giao thức điều khiển truyền tin trên mạng (Internet Control Message Protocol - ICMP) có thể cho phép kẻ tấn công thực thi mã từ xa.

Ngoài ra còn có hai lỗ hổng nghiêm trọng khác cũng cho phép thực thi mã từ xa là CVE-2023-23399 và CVE-2023-23400 lần lượt trên Microsoft Office và Windows DNS Server.

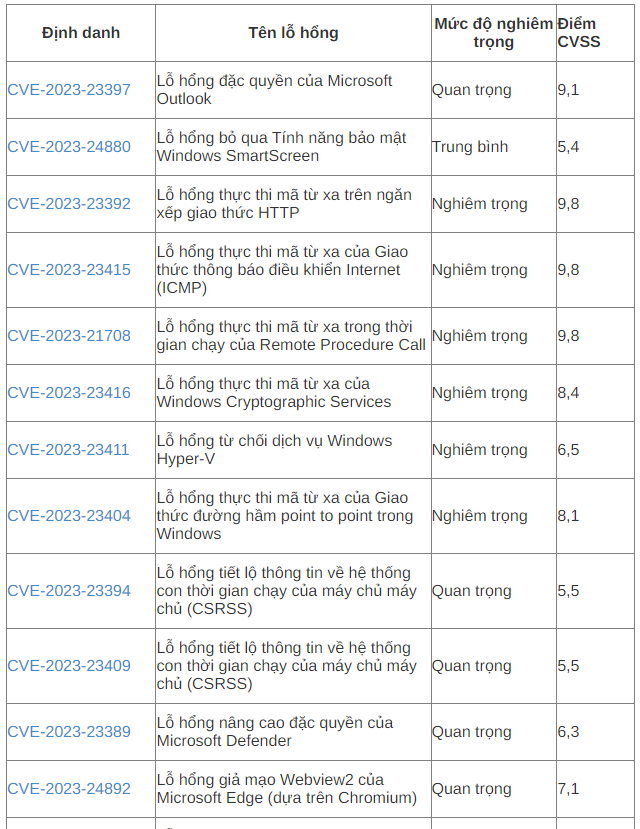

Dưới đây là danh sách các lỗ hổng được vá trong bản cập nhật bảo mật tháng 3/2023 của Microsoft:

Theo antoanthongtin.vn