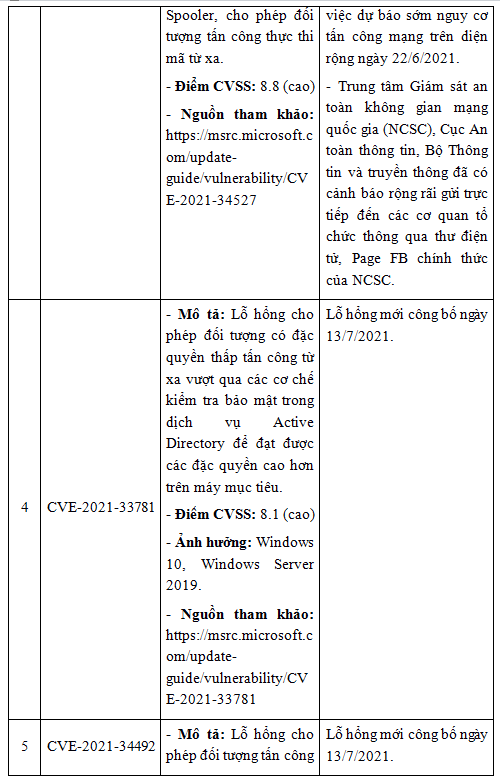

I. Các lỗ hổng liên quan đến sản phẩm của Microsoft

1. Thông tin chung:

- 02 lỗ hổng CVE-2021-34473, CVE-2021-34523: tồn tại trong Microsoft Exchange Server, cho phép đối tượng tấn công có thể thực thi mã từ xa, nâng cao đặc quyền trên máy chủ thư điện tử. Exchange Server đã trở thành một mục tiêu khá phổ biến kể từ tháng 3/2021 nổi bật với 04 lỗ hổng Zero-days hay còn gọi là ProxyLogon đã được khai thác trong chiến dịch tấn công APT trên diện rộng. 04 lỗ hổng này cũng đã được Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC). Vì vậy, khắc phục các lỗ hổng trong Exchange Server là hết sức cấp thiết khi việc đối tượng tấn công mạng đang ngày càng gia tăng nhằm mục tiêu này.

- Lỗ hổng CVE-2021-34527: thực thi mã từ xa thứ 2 trong Windows Print Spooler (liên quan đến lỗ hổng CVE-2021-1675 trước đó). 02 lỗ hổng này đang được gọi với cái tên là “PrinterNightmare”. Sở Thông tin và Truyền thông đã có dự báo sớm cho các lỗ hổng này tại công văn số 1392/STTTT-CNTT ngày 02/7/2021 về việc dự báo sớm nguy cơ tấn công mạng trên diện rộng, đồng thời cũng đã kịp thời tiếp tục cảnh báo đến các cơ quan, tổ chức thông qua nhiều phương thức tiếp cận khác nhau.

- Lỗ hổng CVE-2021-33781: lỗ hổng cho phép đối tượng có đặc quyền thấp tấn công từ xa vượt qua các cơ chế kiểm tra bảo mật trong dịch vụ Active Directory để đạt được các đặc quyền cao hơn trên máy mục tiêu.

- Lỗ hổng CVE-2021-34492: lỗ hổng cho phép đối tượng tấn công vượt qua cơ chế kiểm tra trong Windows Certificate để giả mạo chứng chỉ. Lỗ hổng này là hoàn toàn có thể được dùng trong các cuộc tấn công khác nhằm vào người dùng.

.png)

2. Hướng dẫn khắc phục

Biện pháp tốt nhất để khắc phục lỗ hổng bảo mật này là cập nhật bản vá. Trong trường hợp chưa thể cập nhật bản vá kịp thời, Quý đơn vị thực hiện các biện pháp khắc phục theo hướng dẫn của hãng, để giảm thiểu nguy cơ tấn công (tham khảo tại nguồn link được thống kê ở bảng trên)

- Bản vá tháng 7 của Microsoft:

https://msrc.microsoft.com/update-guide

https://msrc.microsoft.com/update-guide/releaseNote/2021-Jul

- Đánh giá của Zero Day Initiative:

https://zerodayinitiative.com/blog/2021/7/13/the-july-2021-security-update-review

II. Các lỗ hổng liên quan đến sản phẩm WinRAR

1. Thông tin về các lỗ hổng

Lỗ hổng bảo mật CVE-2021-35052 tồn tại do các phần mềm WinRAR phiên bản bị ảnh hưởng (từ phiên bản 6.01 trở xuống) sử dụng kết nối không an toàn khi truy cập nội dung thông báo từ phía máy chủ của WinRAR thông qua web notifier window của ứng dụng này, dẫn đến có thể khai thác để thay đổi nội dung truyền từ máy chủ bằng cách can thiệp vào được dữ liệu trên đường truyền Internet hoặc thay đổi vào bản ghi DNS. Khai thác lỗ hổng trên, kẻ tấn công thông qua WinRAR có thể thực thi một tệp tin với đường dẫn bất kỳ, từ đó có thể chiếm quyền điều khiển máy tính của người dùng.

2. Hướng dẫn khắc phục

Để khắc phục lỗ hổng, Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC) khuyến nghị nên thực hiện cập nhật phiên bản mới nhất (hiện tại là 6.02) của phần mềm để hạn chế tấn công.

- B1: Kiểm tra phiên bản phần mềm hiện tại đang sử dụng

+ Vào mục Trợ giúp (Help) > Về WinRAR (about WinRAR)

+ Tại cửa sổ pop-up hiển thị thông tin phiên bản WinRAR

- B2: Nếu phiên bản phần mềm hiện tại chưa phải mới nhất (WinRAR 6.02), truy cập https://www.win-rar.com/, vào mục Download để tải phiên bản cao nhất

+ Chọn phiên bản mới nhất, phù hợp với hệ điều hành (64/32bit), ngôn ngữ (Tiếng Anh, …) cần tải về:

- B3: Mở bộ cài vừa tải về, chọn Install để cài đặt

- B4: Thiết lập chọn các định dạng để WinRAR hỗ trợ sử dụng, chọn OK để hoàn thành

- B5: Chọn Done để hoàn thành

- B6: Kiểm tra lại phiên bản phần mềm vừa cài đặt:

+ Mục đích để kiểm tra phần mềm đã được cập nhật, cài đặt thành công hay chưa

+ Thực hiện lại B1 để kiểm tra lại phiên bản phần mềm

+ Phần mềm đã cập nhật phiên bản mới nhất tại thời điểm hiện tại (WinRAR 6.02)

3. Tài liệu tham khảo

https://www.win-rar.com/singlenewsview.html?L=0&tx_ttnews%5Btt_news%5D=165&cHash=1

III. Các lỗ hổng liên quan đến sản phẩm SolarWinds Serv-U Manager File Transfer và Serv-U Secure FTP

1. Thông tin vê các lỗ hổng mã lỗ hổng : CVE-2021-35211

Lỗ hổng tồn tại trong Serv-U Manager File Transfer và Serv-U Secure FTP. Đối tượng tấn công có thể khai thác lỗ hổng bảo mật này thông qua giao thức SSH, từ đó thực thi mã từ xa với đặc quyền cao hơn trên máy chủ mục tiêu.

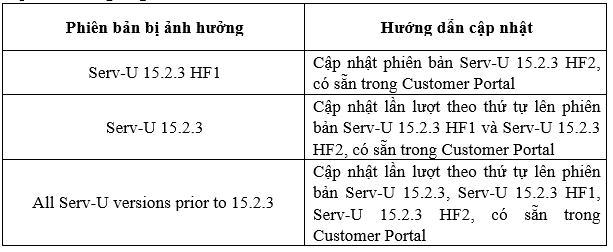

Sản phẩm bị ảnh hưởng: phiên bản Serv-U v15.2.3 HF1 (phát hành ngày 05/05/2021) và các phiên bản trước đó.

2. Hướng dẫn khắc phục

Cách khắc phục tốt nhất là nâng cấp lên phiên bản mới nhất (hiện tại là Serv- U v15.2.3 HF2). Dưới đây là danh sách các phiên bản bị ảnh hưởng và hướng dẫn cập nhật tương ứng:

Trong trường hợp chưa thể nâng cấp phiên bản, Quý đơn vị thực hiện biện pháp khắc phục thay thế bằng cách vô hiệu hóa quyền truy cập SSH trên các sản phẩm bị ảnh hưởng nêu trên.

3. Nguồn tham khảo

https://www.solarwinds.com/tmst-center/security-advisories/cve-2021-35211