1. Thông tin về các lỗ hổng

Mã lỗ hổng: CVE-2021-36934

CVSS: 7.8 (cao)

Mô tả: Lổ hổng bảo mật tồn tại do các tài khoản người dùng thường có thể truy cập vào các tệp hệ thống (như các tệp SAM, Windows Registry). Khai thác thành công lỗ hổng này, cho phép đối tượng tấn công thực thi mã tùy ý với đặc quyền cao hơn trên hệ thống mục tiêu.

Sản phẩm bị ảnh hưởng: Cho đến thời điểm này theo công bố của Microsoft xác nhận rằng lỗ hổng này ảnh hưởng đến hệ điều hành Windows 10 phiên bản 1809/1909/2004/21H1/20H2, Windows Server 2019/20H2.

2. Hướng dẫn khắc phục

Hiện tại, Microsoft chưa có thông tin phát hành bản vá cho lỗ hổng này, thay vào đó là đưa ra biện pháp khắc phục thay thế để giảm thiểu nguy cơ tấn công.

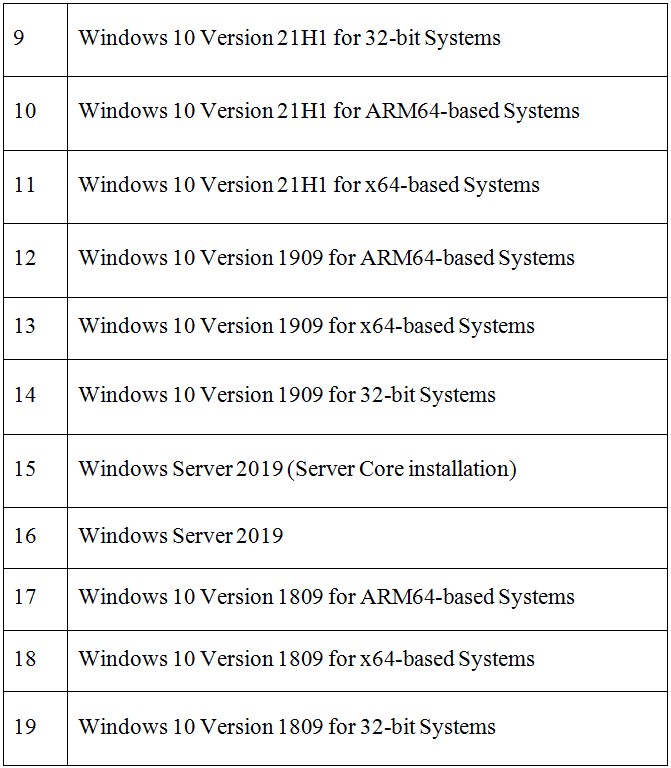

2.1. Danh sách các phiên bản hệ điều hành bị ảnh hưởng

2.2. Hướng dẫn các bước khắc phục

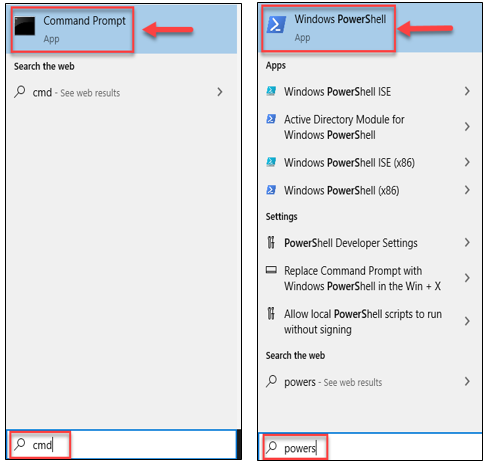

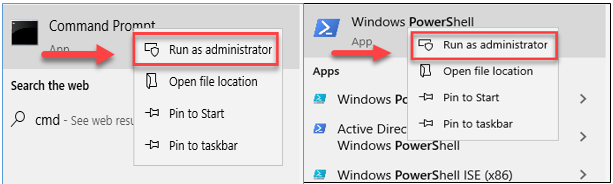

- Bước 1: Đối với các máy tính sử dụng hệ điều hành trong danh sách tại mục 2.1

+ Mở Command Prompt hoặc Windows PowerShell bằng quyền Admin

+ Trên thanh Start > nhập cmd hoặc powershel

+ Chuột phải chọn Run as administrator > chọn YES khi có bảng thông báo hiện ra

+ Kiểm tra máy tính có bị ảnh hưởng lỗ hổng CVE-2021-36934, trên Command Prompt hoặc Windows PowerShell, sử dụng lệnh:

| icacls C:\Windows\System32\config\sam |

+ Nếu hiển thị BUILTIN\Users:(I)(RX), máy tính bị ảnh hưởng bởi lỗ hổng. Thực hiện tiếp các bước sau để khắc phục lỗ hổng.

+ Nếu không hiển thị lỗi như hình dưới đây, máy tính không bị ảnh hưởng và không cần thực hiện các bước tiếp theo.

* Trên giao diện Command Prompt:

* Trên giao diện Windows PowerShell

Nếu kết quả nhận được giống như thông tin theo ảnh ở trên thì máy tính đang bị ảnh hưởng bởi lỗ hổng CVE-2021-36934, Quý đơn vị tiến hành khắc phục tạm thời theo hướng dẫn các bước tiếp theo.

- Bước 2: Sử dụng lệnh để hạn chế quyền truy cập vào thư mục %windir%\system32\config

+ Trên giao diện Command Prompt:

* Sử dụng lệnh:

| icacls %windir%\system32\config\*.* /inheritance:e |

+ Trên giao diện Windows PowerShell:

* Sử dụng lệnh:

| icacls $env:windir\system32\config\*.* /inheritance:e |

- Bước 3: Kiểm tra lại quyền thư mục như ở Bước 1:

+ Trên giao diện Command Prompt

+ Trên giao diện Windows PowerShell

- Bước 4: Xóa các bản sao của Volume Shadow Copy Service, System Restore (nếu có)

Lưu ý: Việc thực hiện xóa Shadow Copy có thể ảnh hưởng đến hoạt động khôi phục, bao gồm khả năng khôi phục dữ liệu bằng các ứng dụng sao lưu của bên thứ ba.

+ Cách 1: Sử dụng lệnh trên Command Prompt

* Hiển thị tất cả các bản sao lưu Shadow Copy:

| vssadmin list shadows /for=%systemdrive% |

* Xóa toàn bộ các bản sao lưu:

| vssadmin delete shadows /for=%systemdrive% /Quiet |

* Kiểm tra lại các bản sao lưu đã bị xóa hay chưa:

| vssadmin list shadows /for=%systemdrive% |

+ Cách 2: Sử dụng giao diện

* Truy cập Setting > nhập vào ô tìm kiếm System protect > Chọn mục Create a restore point

* Tại tab System Protection > Chọn Configure > chọn Delete tại Detele all restore points for this drive trên cửa sổ pop-up mới hiện lên

* Chọn Continue để hoàn tất việc xóa các bản sao

* Kiểm tra các bản sao lưu đã được xóa: Tại tab System Protection > Chọn System Restore

* Tạo bản sao lưu mới (nếu cần): Tại tab System Protection > Chọn Create

Nguồn tham khảo:

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-36934

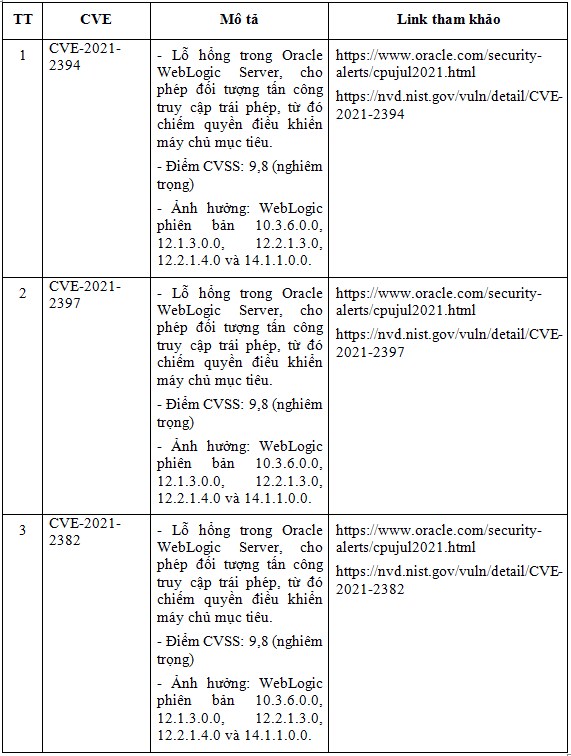

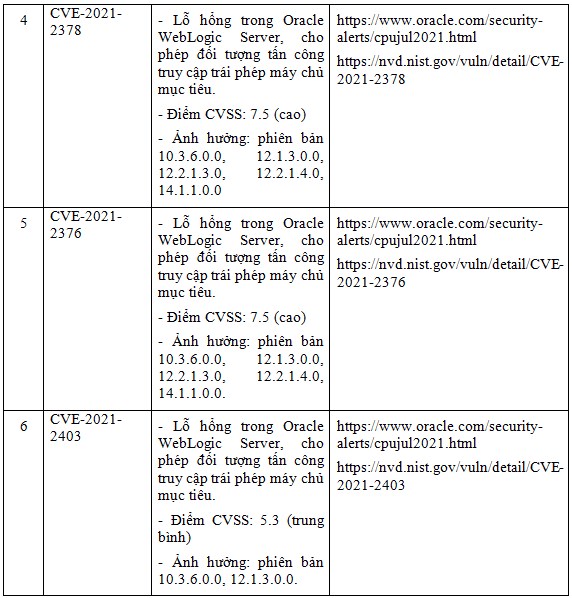

II. Thông tin về 06 lỗ hổng bảo mật mới ảnh hưởng cao và nghiêm trọng trong Oracle WebLogic Server

Thông tin về các lỗ hổng

2. Hướng dẫn khắc phục

Cách tốt nhất để khắc phục các lỗ hổng bảo mật này là cập nhật bản vá theo hướng dẫn của Oracle. Tại thời điểm này, Oracle chưa có công bố về các biện pháp khắc phục thay thế để giảm thiểu nguy cơ tấn công. Vì vậy, Quý đơn vị cần thực hiện cập nhật bản vá trong thời gian sớm. Tham khảo thông tin các bản vá tại: https://www.oracle.com/security-alerts/cpujul2021.html